Реагирование на Инциденты

Реагирование на Инциденты и Операции Центра Безопасности

Информационная справка: Ниже приведенная информация служит только для ознакомления. Она помогает клиенту лучше понять доступные способы и технологии для реагирования на кибер-инциденты, чтобы выбрать подходящие решения для защиты морского судна.

Важная ремарка: Этот модуль описывает самый высокий уровень защиты с использованием современных технологий для ситуаций с большим риском (например, для важных владельцев или судов в напряженных регионах). На практике для каждого клиента оценивают угрозы и выбирают подходящий вариант — от простых мер (автоматический контроль + базовый план действий при инцидентах) до полной системы. Это позволяет избежать лишних расходов, но сохранить надежную безопасность.

Обзор модуля

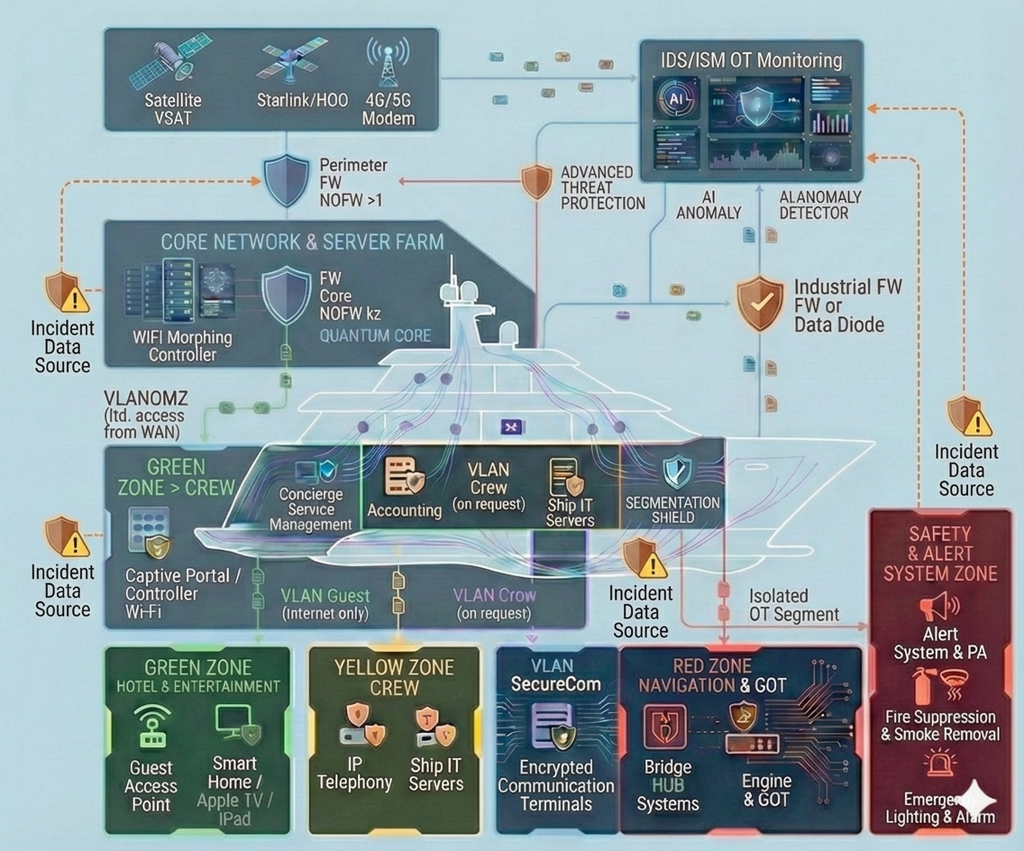

Модуль «Реагирование на Инциденты» — это активная часть системы киберзащиты морского судна. Он обеспечивает постоянный контроль и быстрые действия при угрозах. Наш Центр безопасности работает круглосуточно (24/7), сочетая работу людей с автоматическими системами на базе искусственного интеллекта (ИИ) для быстрого выявления проблем и их устранения.

В морских условиях, где связь может прерываться или судно работает самостоятельно, модуль следует принципу «Найти, Отреагировать, Восстановить», чтобы минимизировать перерывы в работе. Он анализирует данные из всех зон (Красная, Желтая, Зеленая), предсказывает проблемы и автоматически останавливает угрозы. Модуль связан с системой выявления необычных событий на базе ИИ, Квантовым ядром (для защиты от будущих квантовых компьютеров) и внешними источниками информации об угрозах. Это делает систему стойкой к новым опасностям, таким как неизвестные уязвимости или скоординированные атаки на навигацию.

1. Круглосуточный контроль и выявление проблем

Центр безопасности работает как центральный узел, объединяя местные датчики на судне с облачными сервисами для общего обзора.

- Поиск угроз с помощью ИИ: Постоянный анализ записей событий из систем обнаружения вторжений (IDS/ISM), датчиков операционных технологий (OT Cyber Sensors) и навигации. Модели машинного обучения выявляют необычные события (например, странный обмен данными в NMEA или изменения в радиосигналах) и прогнозируют риски на основе прошлых данных судна.

- Система оповещений в реальном времени: Автоматические сигналы на основе правил (например, SIEM с инструментами вроде Splunk) и анализа поведения. При обнаружении (например, подмена сигналов GPS) — немедленное уведомление экипажа через защищенные каналы (VLAN SecureCom) и внешний Центр безопасности для дальнейших шагов.

- Связь с информацией об угрозах: Автоматическое получение данных из источников (например, MITRE ATT&CK и специализированные источники), с анализом на базе ИИ для предвидения атак.

- Защищенная связь с защитой от квантовых угроз: Все уведомления шифруются алгоритмами, стойкими к квантовым компьютерам (CRYSTALS-Kyber), чтобы снизить риск перехвата даже в открытом море.

2. Быстрое действие и остановка угрозы

При выявлении проблемы модуль запускает автоматические и ручные процедуры, чтобы уменьшить ущерб.

- Автоматические планы действий: Готовые инструкции на базе SOAR — например, изоляция поврежденной зоны (SDN-коммутаторы блокируют трафик), переход на запасные системы (инерциальная навигация для позиционирования) или изоляция устройств через EDR.

- Ступенчатая эскалация: Уровень 1 (автоматический, < 1 минуты) — блокировка адресов или процессов; Уровень 2 (экипаж на борту, < 5 минут) — ручная проверка; Уровень 3 (внешний Центр безопасности, < 15 минут) — удаленный анализ с использованием VLAN OMZ.

- Защита от внутренних угроз: Автоматическая проверка действий экипажа — сравнение событий доступа (из модуля Контроля Доступа) с аномалиями, с возможностью временно заблокировать биометрию.

- Действия при кибер-физических угрозах: Для проблем на мостике (например, подмена сигналов) — связь с режимом безопасности автопилота, уведомление (при необходимости) и запуск защиты от дронов.

3. Восстановление и разбор случая

Акцент на быстром возврате к нормальной работе и уроках из события.

- Автоматические процедуры восстановления: Возврат из изолированных копий (хранящихся в Квантовом ядре с неизменяемыми записями), с проверкой целостности (хэш-проверки) перед применением.

- Инструментарий цифровой криминалистики: Инструменты вроде Volatility для анализа памяти и форензики (в т.ч. ECDIS), с защищенным хранением доказательств.

- База извлеченных уроков: Анализ событий с помощью ИИ для обновления правил и моделей, с периодическими отчетами для владельца.

- Отчетность по соответствию: Автоматическое создание документов по стандартам MSC.428(98) IMO и GDPR, с фиксацией выполненных действий.

4. Программные средства защиты от несанкционированного доступа

Раздел усиливает реагирование на инциденты, предотвращая их развитие через программные барьеры, и интегрируется с контролем для упреждающих действий.

- RBAC/ABAC в контексте инцидентов: Временные роли для команды (например, «Специалист по Инцидентам») и атрибуты (например, доступ только при сигнале тревоги).

- MFA и SSO для инструментов Центра безопасности: Обязательная MFA для панелей SIEM/SOAR, с отменой сессий при подозрениях.

- Шифрование данных и управление ключами: Данные инцидентов защищены AES-256 и пост-квантовой криптографией, ключи — в HSM Квантового ядра с регулярной сменой.

- WAF и EDR в режиме действий: Автоматическая изоляция через EDR, обновление WAF-правил по данным об угрозах.

- Журналирование и SIEM-интеграция: Неизменяемые записи (immutable) и анализ на базе ИИ для поиска причин.

5. Специализированная проверка: «Учения по реагированию на инциденты»

Комплексные тренировки для проверки готовности, проводимые каждые три месяца.

- Теоретические (настольные) учения: Имитация ситуаций (например, программа-вымогатель на ECDIS) с экипажем и внешним Центром безопасности для отработки планов.

- Практические учения: Управляемые атаки (например, имитация подмены сигналов группой Red Team) в порту, с замером времени и эффективности остановки.

- Разбор после учений: Поиск слабых мест, обновление моделей машинного обучения и правил.

- Проверка соответствия: Оценка соответствия стандартам NIST IR-800-61 и морским нормам.

- Проверка программ: Имитация атак на системы реагирования (например, DDoS на SIEM), SAST/DAST для автоматизации и контроля качества защиты.

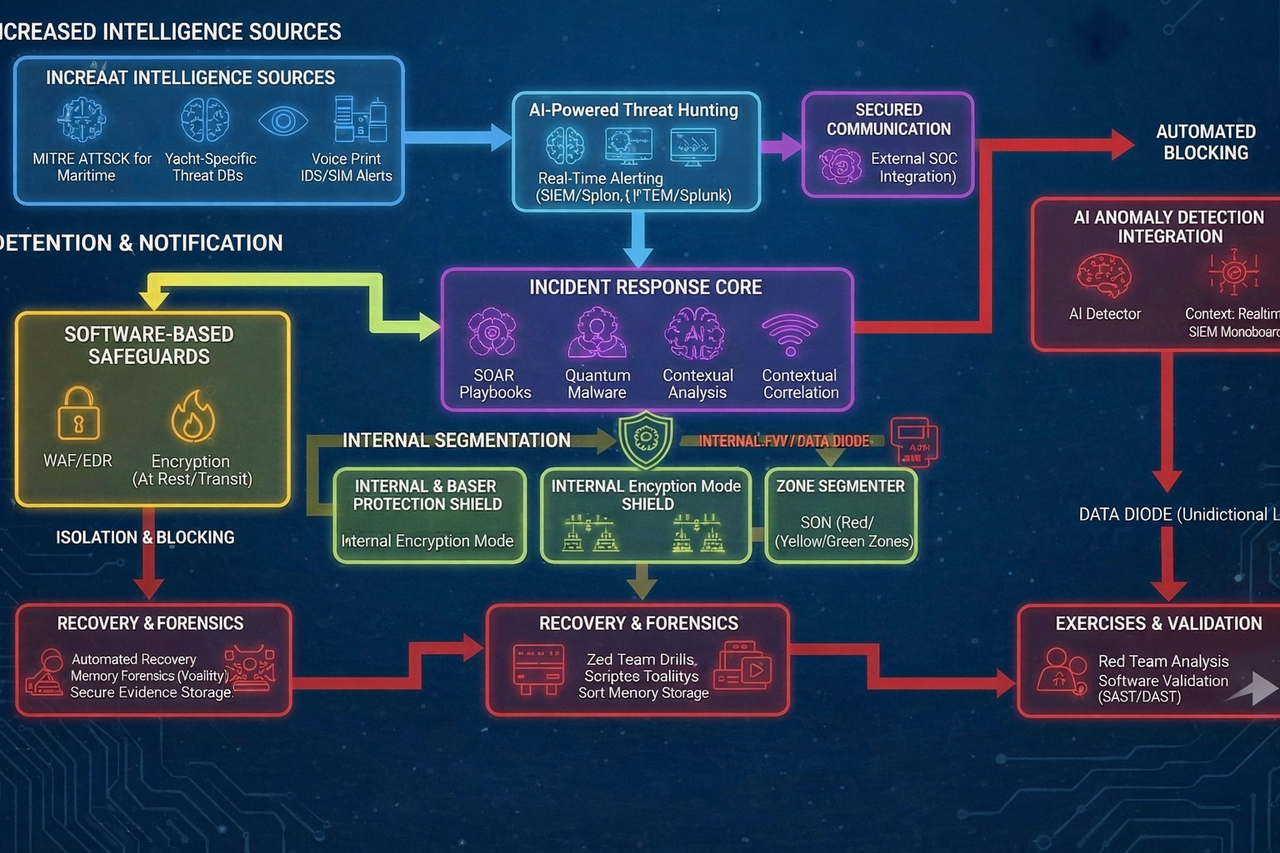

Интеграция с общей системой

- Связь с выявлением проблем на основе ИИ: обмен данными о проблемах для запуска действий и улучшения детекции.

- Связь с Диодом Данных: однонаправленная передача данных расследования во внешний Центр безопасности, без риска вторжения.

- Связь с Квантовым Ядром: защита связи и ключей от квантовых угроз.

- Связь с Навигационным Модулем и Контролем Доступа: автоматическая остановка на мостике или блокировка доступа при инцидентах.

Этот модуль делает угрозы контролируемыми, обеспечивая не только ответ, но и улучшение защиты. Рекомендуем первое учение для настройки под ваше морское судно.

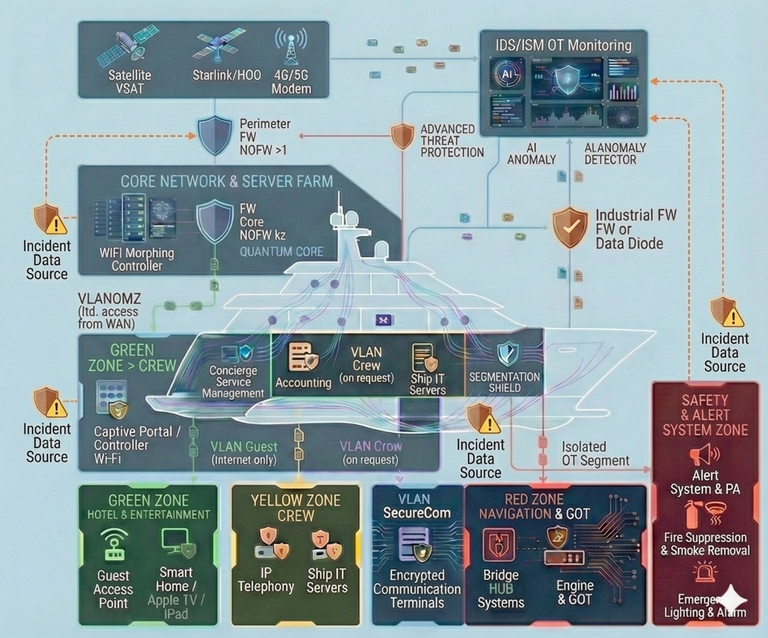

Блок-схема логики работы систем реагирования на инциденты

1. Внешний уровень: Обнаружение угроз и вход сигналов

- Элементы: Данные из внешних источников (например, MITRE ATT&CK для морского сектора, специальные базы угроз для яхт), оповещения от систем судна (IDS/ISM).

- Функция: Сбор первичных сигналов об угрозах и аномалиях для анализа.

- Поток: Входная точка для всех внешних и внутренних сигналов тревоги.

2. Периметр безопасности и первичная реакция

- Элементы: Поиск угроз с помощью ИИ (модели машинного обучения на базе torch), система оповещений в реальном времени (SIEM, например Splunk).

- Функция: Быстрое выявление проблем (например, подмена сигналов GPS) и отправка уведомлений через защищенные каналы (VLAN SecureCom).

- Элементы: Шифрование с защитой от квантовых угроз (CRYSTALS-Kyber), интеграция с внешним Центром безопасности.

- Функция: Автоматическая первичная блокировка при подозрении, оповещение ИИ для дальнейших шагов.

- Особенность: Изоляция от внешних атак, включая перехваты в открытом море.

3. Центральный уровень: Анализ и координация

- Элементы: Автоматические планы действий (SOAR), многоуровневая эскалация (Уровни 1–3: автоматический, экипаж, внешний Центр).

- Функция: Анализ сигналов (корреляция с данными доступа), маршрутизация действий, остановка угроз в реальном времени (например, изоляция зон через SDN).

- Элементы: ИИ-детектор, датчики в зонах, панели SIEM.

- Функция: Центральный «мозг» для анализа в реальном времени, связь с Диодом данных для односторонней передачи информации.

4. Внутренняя сегментация: Защита уровней и процедур

Входной контроль: Контроль доступа по ролям (RBAC/ABAC) / Шифрование.

НАПРАВЛЕНИЕ А: Программные и автоматические действия (Программные уровни)

- Системы: MFA, SSO, WAF, EDR.

- Статус: Изоляция доступа к объектам (серверы, базы, промышленные устройства), автоматическая блокировка процессов.

НАПРАВЛЕНИЕ Б: Защита от внутренних и кибер-физических угроз (Внутренние и физические уровни)

- Системы: Проверка действий экипажа, временная блокировка биометрии.

- Дополнительно: Реагирование на кибер-физические угрозы (режим безопасности автопилота, защита от дронов).

- Системы: SDN для изоляции Красной/Желтой/Зеленой зон, предотвращение распространения угроз.

5. Критическая инфраструктура: Восстановление и проверка

НАПРАВЛЕНИЕ В: «Зона восстановления и учений» (Неинвазивная проверка)

Критический барьер: Изолированные среды для учений / симуляторы (изолированные среды тестирования).

Принцип: Безопасные методы, не влияющие на работу судна. Данные учений передаются для анализа, но не затрагивают реальные системы.

- Системы: Автоматические процедуры восстановления, инструменты расследования (Volatility для анализа памяти, защищенное хранение доказательств).

- Статус: Полное восстановление с проверкой целостности.

- Системы: Теоретические и практические учения (имитация атак Red Team), разбор после учений, проверка программ (SAST/DAST).

- Функция: Тренировка экипажа и систем, соответствие стандартам (NIST IR-800-61, IMO), улучшение готовности.