Контроль Доступа

Контроль Доступа и Идентификация (Access Control & Identity Assurance)

Информационная справка: Представленная ниже информация предназначена исключительно для ознакомительных целей, чтобы предоставить клиенту всестороннее понимание доступных мер и технологий в области защиты доступа, способствуя обоснованному выбору оптимальных решений для обеспечения безопасности морского судна.

Важная ремарка: Описанный ниже модуль представляет собой максимально возможный уровень защиты, интегрирующий передовые технологии для сценариев с наивысшим риском (например, для высокопрофильных владельцев или судов в зонах геополитической напряженности). В реальности для каждого клиента проводится индивидуальная оценка угроз и подбор оптимального варианта — от базового набора мер (биометрия + RBAC) до полного развертывания, чтобы избежать избыточности и оптимизировать затраты без компромисса в безопасности.

Обзор модуля

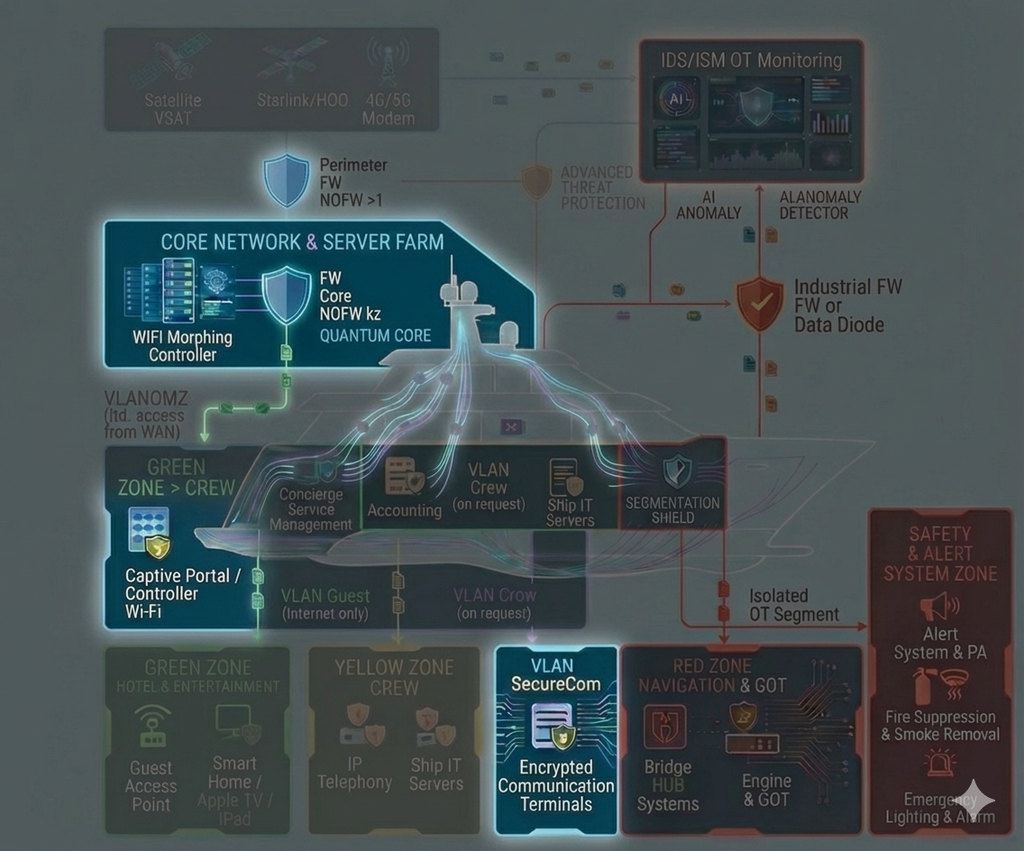

Модуль «Контроль Доступа и Идентификация» является ключевым элементом архитектуры Zero Trust в Красной, Желтой и Зеленой зонах морского судна. Он полностью исключает концепцию «доверенной сети» и реализует принцип «Never Trust — Always Verify» на всех уровнях: логическом, биометрическом, физическом и программном.

Система построена на непрерывной аутентификации и микросегментации, где каждый запрос на доступ — будь то вход в серверную комнату, подключение к ECDIS или запуск критического приложения — проходит многофакторную проверку в реальном времени. Модуль интегрирован с AI Anomaly Detection и Quantum Core, обеспечивая пост-квантовую стойкость криптографии и поведенческий анализ для превентивного блокирования угроз Insider Threat и компрометации учетных данных.

1. Логический контроль доступа (Zero Trust Access Fabric)

Реализация полной модели Zero Trust с динамическими политиками доступа.

- Continuous Session Validation: Каждый сеанс (локальный или удаленный) проверяется каждые 60–300 секунд по контексту: геолокация судна, время суток, тип устройства, поведенческий профиль пользователя и текущий риск-скор (вычисляется AI).

- Policy Enforcement Point (PEP): Распределенные точки принуждения политик на всех уровнях стека — от контроллера Wi-Fi Morphing и SDN-коммутаторов до hypervisor-уровня виртуализации и kernel-level защиты рабочих станций.

- Just-in-Time Access: Доступ к системам Красной Зоны предоставляется только на минимально необходимое время (от 5 минут до 2 часов) и только после явного утверждения двумя уполномоченными лицами (капитан + старший офицер безопасности или владелец + CISO).

- Quantum-Resistant Authentication Protocols: Использование пост-квантовых алгоритмов (CRYSTALS-Kyber, CRYSTALS-Dilithium) для всех сессий, включая удаленный доступ через VLAN OMZ и SecureCom.

2. Многоуровневая биометрическая аутентификация (Multi-Modal Biometrics)

Отказ от паролей как основного фактора. Пароли запрещены для всех систем выше Green Zone.

- Считыватели вен ладони (Fujitsu PalmSecure) — высочайшая точность, невозможность подделки (работает по подкожному рисунку сосудов).

- 3D-камеры с инфракрасной подсветкой и liveness-detection (детекция живого человека) — исключают фото/видео/силиконовые маски.

- Непрерывный анализ поведения: манера работы с клавиатурой, движения мышью/тачпадом, угол наклона устройства, походка (по датчикам в полах кают и мостика).

- Голосовая биометрия для критических команд (например, подтверждение изменения курса или доступа в серверную).

- Молекулярный сенсорный слой на дверях и терминалах, считывающий ДНК с поверхности кожи при касании (уровень защиты VIP-персон).

Fail-Safe режим: При любом сомнении в биометрии — мгновенная блокировка доступа и перевод систем Красной Зоны в автономный режим с активацией физических замков.

3. Физическая защита серверных и критических помещений (Physical Security Perimeter)

Серверные комнаты, мостик, машинное отделение и помещения с Quantum Core защищены по стандарту, превышающему требования банковских хранилищ.

- Двухдверные мантрапы с весовым контролем и детекцией металла/взрывчатки.

- Биометрический шлюз: вход только после прохождения двух этапов биометрии с разными модальностями (вена ладони + лицо).

- Стены серверных — композитные панели с кевларовым наполнителем и встроенными вибродатчиками.

- Сейсмические и акустические датчики + лазерные сетки внутри помещений.

- Автономное энергоснабжение (72+ часа) и система пожаротушения Novec 1230 с вакуумным удалением кислорода.

- Система не позволяет вход второму человеку «по пятам» за первым.

- Одноразовый проход: после входа биометрия блокируется на 30–180 секунд.

- Внешние RF-детекторы и кинетические перехватчики для защиты от дронов-разведчиков, пытающихся сканировать серверные через иллюминаторы или палубу.

4. Программные системы защиты от несанкционированного доступа (Software-Based Access Safeguards)

Этот подраздел фокусируется на программных механизмах предотвращения несанкционированного доступа к объектам информационно-вычислительной инфраструктуры судна, включая серверы, базы данных, навигационные системы и OT-устройства. Защита строится на принципах Least Privilege и Defense-in-Depth, интегрируясь с общей архитектурой для мониторинга и автоматизированного реагирования.

- Динамическое назначение ролей (например, «Капитан» — полный доступ к мостику; «Экипаж» — ограниченный к Green Zone). ABAC добавляет атрибуты (время суток, статус тревоги) для контекстной блокировки (например, доступ к ECDIS запрещен во время стоянки в порту без одобрения владельца).

- Реализация через централизованный Identity Provider (IdP), совместимый с SAML/OAuth 2.0 и интегрированный с Active Directory или аналогичными системами для морских судов.

- Обязательная MFA для всех программных интерфейсов (например, веб-панели мониторинга, SSH-доступ к серверам) с использованием аппаратных токенов (YubiKey) или push-уведомлений на защищенные устройства.

- SSO обеспечивает seamless переход между системами без повторной аутентификации, но с ревокейшном сессий при обнаружении аномалий (например, через интеграцию с IDS/ISM).

- Все данные в хранилищах (SSD/HDD серверов, базы данных VDR) шифруются с использованием AES-256 и пост-квантовых алгоритмов. Ключи управляются через Hardware Security Module (HSM) в Quantum Core, с автоматической ротацией каждые 90 дней.

- Трафик между объектами инфраструктуры (например, от радаров к ECDIS) защищен TLS 1.3 с forward secrecy, предотвращая MITM-атаки.

- Web Application Firewall (WAF) для интерфейсов (например, панели консьерж-сервиса) с правилами против SQL-инъекций, XSS и API-абьюза.

- EDR (Endpoint Detection and Response) на всех вычислительных узлах, включая legacy-системы (Windows Embedded на мостике), с карантином подозрительных процессов и интеграцией с AI для threat hunting.

- Полное логирование всех событий доступа (syslog, auditd) с передачей в центральный SIEM (Security Information and Event Management), интегрированный с OT-Monitoring. Логи хранятся в immutable формате (blockchain-подобном) для предотвращения подделки.

- Автоматизированные алерты на несанкционированные попытки (например, brute-force на SSH) с блокировкой IP/устройства и уведомлением CISO.

5. Специализированный аудит: «Zero Trust Verification Trials»

Комплексный аудит контроля доступа проводится ежегодно и после каждого инцидента.

- Red Team Physical Penetration: Попытки физического проникновения с использованием социнженерии, поддельных биометрических масок, дронов и т.д.

- Biometric Spoof Testing: Тестирование на всех известных методах подделки (3D-печать вен, deepfake видео, силиконовые маски, голосовой синтез).

- Zero Trust Policy Audit: Автоматизированная проверка 100% политик доступа с симуляцией атак типа Golden Ticket, Pass-the-Hash, Privilege Escalation.

- Insider Threat Simulation: Моделирование действий члена экипажа с легитимным доступом, пытающегося превысить полномочия.

- Software Safeguards Validation: Проверка программных систем — симуляция атак на RBAC/ABAC, MFA-bypass, шифрование и logging, включая анализ на уязвимости в коде (SAST/DAST) и compliance с IMO-стандартами по кибербезопасности.

Интеграция с общей архитектурой

- Связь с AI Anomaly Detection: все события доступа (успешные и неуспешные) передаются в реальном времени для корреляции с сетевыми и навигационными аномалиями.

- Связь с Data Diode: логи физического и программного доступа выводятся однонаправленно для анализа, без возможности обратного воздействия.

- Связь с Quantum Core: пост-квантовая защита всех ключей и сертификатов идентификации.

- Связь с Навигационным модулем: доступ к мостику и ECDIS требует не только биометрии, но и контекстной проверки (судно не в порту, нет активных тревог).

Этот модуль превращает контроль доступа из «точки входа» в активный оборонительный слой, который сам обнаруживает и нейтрализует угрозу еще до того, как она материализуется.

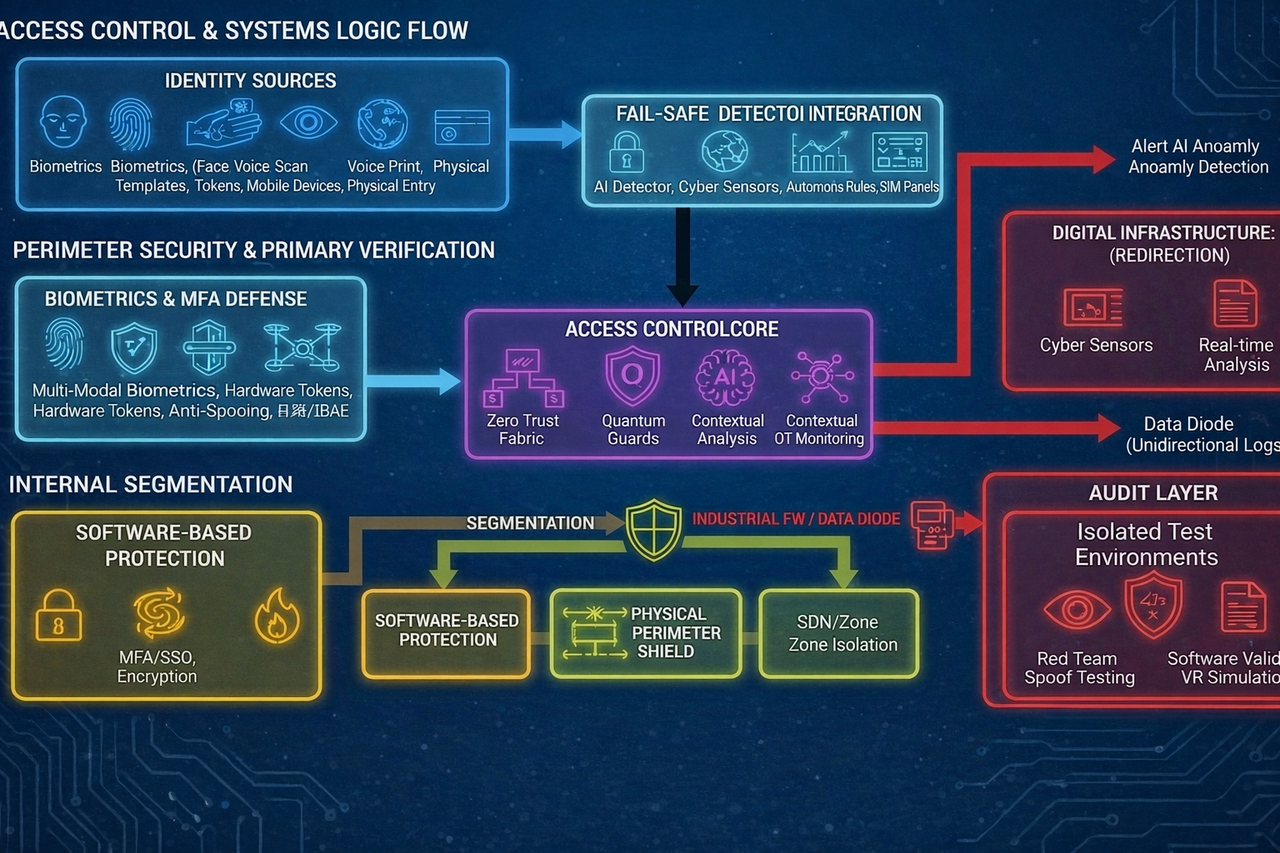

Блок-схема логики работы систем контроля доступа

1. Внешний уровень: Запросы на доступ и идентификация (Access Requests & Identity Input)

- Элементы: Биометрические данные (лицо, вены ладони, голос, поведение), устройства (токены YubiKey, мобильные устройства), физические входы (двери, терминалы).

- Функция: Получение первичных запросов на доступ к системам, помещениям или данным судна.

- Поток: Входная точка для всех аутентификационных сигналов.

2. Периметр безопасности и первичная верификация

- Элементы: Multi-Modal Biometrics (Palm Vein, Facial 3D, Behavioral Analysis, Voice Print, DNA-Touch), MFA с аппаратными токенами.

- Функция: Физическая и программная фильтрация запросов для детекции и блокировки подделок (anti-spoofing), проверка liveness и контекста.

- Элементы: Автоматическая блокировка при сомнениях, переход в автономный режим Красной Зоны.

- Функция: Автоматический отказ доступа при аномалиях, оповещение AI Anomaly Detection.

- Особенность: Изоляция от внешних угроз, включая социнженерию и подделки.

3. Центральный уровень: Обработка политик и мониторинг

- Элементы: Zero Trust Access Fabric (Continuous Session Validation, PEP, Just-in-Time Access), Quantum-Resistant Protocols (CRYSTALS-Kyber/Dilithium).

- Функция: Динамический анализ политик (RBAC/ABAC), маршрутизация доступа, детекция аномалий по контексту (геолокация, время, риск-скор) в реальном времени.

- Элементы: ИИ-детектор, киберсенсоры в зонах, SIEM-панели.

- Функция: «Мозг» идентификации. Получает данные (логи/алерты) от периметра и endpoints для анализа в реальном времени, интеграция с Data Diode для unidirectional вывода логов.

4. Внутренняя сегментация: Защита уровней доступа и интерфейсов

Входной контроль: RBAC/ABAC / Encryption Enforcement.

НАПРАВЛЕНИЕ А: Логический и программный доступ (Zero Trust Layers)

- Системы: MFA/SSO, Encryption at Rest/Transit (AES-256 + пост-квантовая), WAF/EDR.

- Статус: Изоляция доступа к объектам инфраструктуры (серверы, базы VDR, OT-устройства), карантин процессов.

НАПРАВЛЕНИЕ Б: Физический и контекстный доступ (Physical & Contextual)

- Системы: Мантрапы, шлюзы, Anti-Tailgating, Drone Defense.

- Дополнительно: Многослойная защита помещений (вибродатчики, лазерные сетки, автономное питание).

- Системы: SDN для изоляции Green/Yellow/Red зон, предотвращение lateral movement.

5. Критическая инфраструктура: Аудит и верификация (Audit Layer)

НАПРАВЛЕНИЕ В: «Аудитная» зона (Non-Intrusive Verification)

Критический барьер: Изолированные среды тестирования / симуляторы (Isolated Test Environments).

Принцип: Неинвазивные методы, исключающие риск нарушения доступа. Данные аудита выходят для анализа, но не влияют на live-системы.

- Системы: Red Team Penetration, Biometric Spoof Testing, Policy Audit, Insider Simulation.

- Статус: Полная проверка на компрометацию.

- Системы: Software Safeguards Validation (SAST/DAST), Compliance Checks (IMO-стандарты).

- Функция: Тестирование реакции систем и экипажа, включая симуляции атак для оценки resilience.