Безопасность Навигации

Защита Навигационных Систем: Навигационная Целостность и Защита Спектра

Информационная справка: Представленная ниже информация предназначена исключительно для ознакомительных целей, чтобы предоставить всестороннее понимание доступных мер и технологий в области защиты навигационных систем морского судна. Это позволяет обоснованно выбрать оптимальные решения, адаптированные под конкретные риски и потребности.

Важная ремарка: Описанный модуль представляет собой максимально возможный уровень защиты, интегрирующий передовые технологии для сценариев с высоким риском (например, для судов в зонах повышенной угрозы или с ценными активами на борту). В реальности для каждого клиента проводится индивидуальная оценка угроз, и подбирается оптимальный вариант — от базовых мер (фильтрация сигналов + базовый hardening) до полного развертывания, чтобы избежать избыточности и оптимизировать затраты без компромисса в безопасности.

Обзор модуля

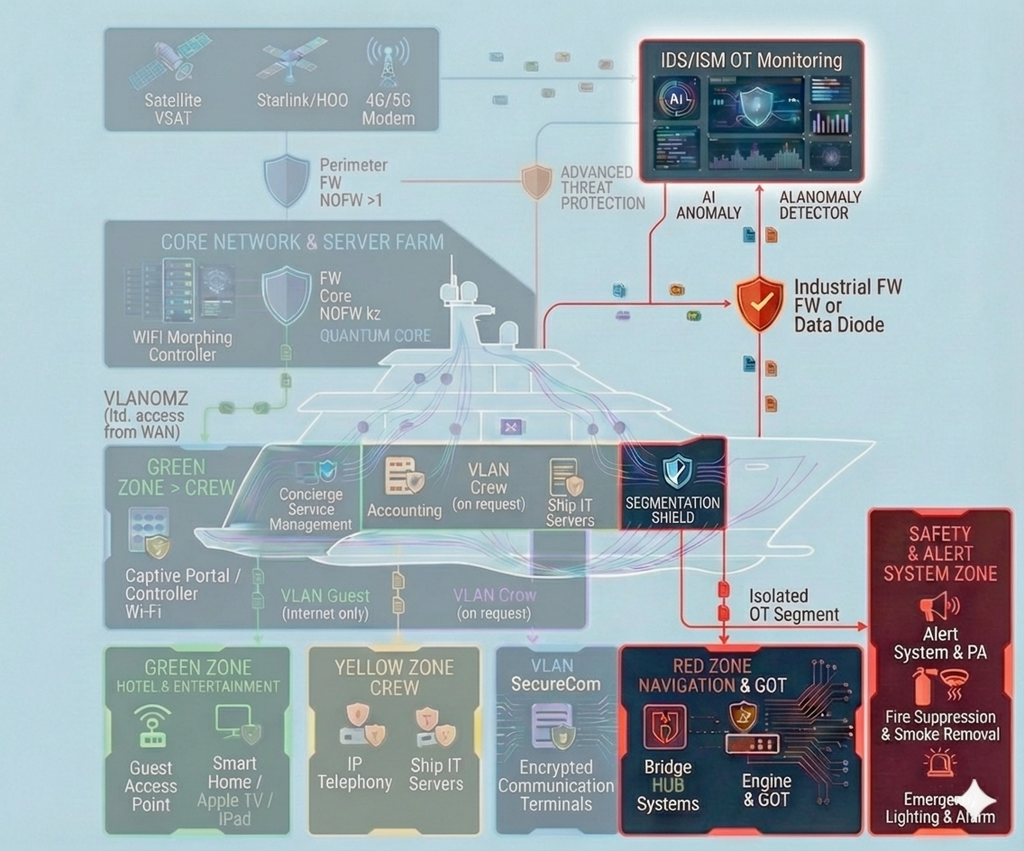

Модуль «Навигационная Целостность и Защита Спектра» (Navigational Integrity & Spectrum Defense) является критическим компонентом «Красной Зоны» (RED ZONE) в архитектуре кибербезопасности морского судна. Он фокусируется на обеспечении достоверности позиционирования судна и защите от спектральных угроз, таких как GPS-спуфинг (подмена сигналов), jamming (глушение) и внешние кибератаки на навигационные интерфейсы.

В эпоху эскалации киберфизических угроз традиционные системы GNSS (Global Navigation Satellite Systems) становятся уязвимыми точками входа для злоумышленников. Модуль устраняет фундаментальные слабости: чрезмерное доверие к внешним сигналам и уязвимости legacy-протоколов (например, NMEA). Защита строится на многоуровневой стратегии Defense-in-Depth: физическая фильтрация сигналов, криптографическое усиление оборудования, программный мониторинг и интеграция с AI-driven anomaly detection. Это обеспечивает операционную непрерывность даже в условиях полной потери спутниковой связи, с автоматическим переходом на автономные режимы.

Модуль интегрируется с принципами Zero Trust, Quantum Core для пост-квантовой криптографии и глобальным мониторингом (IDS/ISM OT-Monitoring), делая систему устойчивой к эволюционирующим угрозам, включая атаки с дронов или AI-генерированный спуфинг.

1. Спектральная оборона и GNSS-ассурация (Spectrum Defense & GNSS Assurance)

Защита начинается на входе сигналов, предотвращая проникновение ложных данных в судовую сеть.

- Адаптивные антенны CRPA (Controlled Reception Pattern Antennas): Установка фазовых антенных решеток, которые динамически подавляют сигналы с низких углов (типичные для наземных или дроновых атак), фокусируясь на спутниковых сигналах из зенита. Интеграция с IMU (Inertial Measurement Units) для корреляции с инерциальными данными и верификации целостности.

- GNSS Firewall (Навигационный сетевой экран): Аппаратный модуль между антенной и приемником для глубокого RF-анализа.

- Детекция аномалий: Сравнение сигнатур от созвездий (GPS, Galileo, GLONASS, BeiDou) с эталонными шаблонами в реальном времени. ML-алгоритмы выявляют отклонения в мощности, доплеровском сдвиге и псевдослучайных кодах.

- Anti-Spoofing и Failover: При обнаружении атаки (например, meaconing или carry-off) — изоляция канала, переход на Dead Reckoning (инерциальная навигация на гироскопах/акселерометрах) или резервные источники (eLoran с криптозащитой). Оповещение в AI Anomaly Detection для автоматизированного реагирования и активации Safe Mode автопилота.

- Quantum-Resistant Timing: Атомные часы (Cs/Rb) для независимой синхронизации, устойчивой к атакам на GPS-time, критично для AIS и VDR.

2. Hardening экосистемы ECDIS, радаров и ARPA (Endpoint Hardening)

Навигационное оборудование на legacy-ОС (например, Windows Embedded) защищается стратегией изоляции и компенсации, сохраняя IMO-сертификацию (Type Approval).

- USB Decontamination Kiosks (Станции очистки): Физический барьер для внешних носителей (ENC-карты, обновления). Многослойное сканирование: AV-движки с ML для zero-day угроз, крипто-верификация подписей и sandbox-тестирование. Передача в RED ZONE только через air-gapped интерфейс.

- Application Whitelisting и Kernel-Level Protection: Строгий контроль запуска — только OEM-подписанный код (с TPM). EDR для мониторинга системных вызовов, предотвращая malware и ransomware.

- Radar-Specific Hardening: AI-анализ эхо-сигналов для детекции синтетических целей от EW-атак (электронная война). Корреляция с GNSS Firewall для верификации позиций.

3. Глубокая инспекция протоколов и сетевая сегментация (Deep Protocol Inspection & Segmentation)

Протоколы NMEA (0183/2000) — потенциальный вектор атак из-за отсутствия аутентификации. Расширение IDS/ISM для специфического трафика.

- NMEA Guards: Прокси-фильтры для семантического анализа PGN. Блокировка аномальных команд (например, несанкционированные изменения курса) с учетом контекста (скорость, метео). Поведенческий ML на исторических данных для триггера алертов.

- Data Diode и Micro-Segmentation: Однонаправленный поток данных из RED ZONE в другие зоны через оптический диод. SDN для изоляции подсистем, предотвращая lateral movement хакеров.

- Advanced Threat Hunting: Регулярный firmware-сканинг на backdoors с инструментами вроде Volatility для memory forensics.

4. Программные системы защиты от несанкционированного доступа (Software-Based Safeguards)

Фокус на предотвращении доступа к вычислительной инфраструктуре (серверы, базы данных, OT-устройства) через программные механизмы Least Privilege и Defense-in-Depth.

- RBAC с ABAC: Динамические роли (например, «Навигатор» — доступ только к ECDIS) с атрибутами (время, статус судна). Централизованный IdP (SAML/OAuth) интегрирован с Active Directory.

- MFA и SSO: Обязательная многофакторная аутентификация для интерфейсов (токены YubiKey). SSO с ревокейшном сессий при аномалиях.

- Encryption at Rest/Transit: AES-256 + пост-квантовая крипто для данных (VDR-базы). Ключи в HSM Quantum Core, ротация каждые 90 дней. TLS 1.3 для трафика.

- WAF и EDR: Защита от инъекций/XSS в панелях; карантин процессов на endpoints.

- SIEM-интеграция: Immutable логи событий с алертами на brute-force или privilege escalation.

5. Специализированный аудит: «Cyber-Sea Trials»

Неинвазивный аудит для верификации без риска потери контроля.

- RF-Analysis: Эмуляция спуфинга/jamming в экранированной среде; проверка реакции и failover.

- Bridge Segmentation Verification: Поиск скрытых подключений между зонами (VLAN hopping).

- ECDIS Integrity Check: Форензический анализ на компрометацию, hash-верификация ENC.

- Human Factor Simulation: VR-тренировки экипажа на атаки для оценки resilience.

- Software Validation: Симуляция атак на RBAC/MFA, анализ уязвимостей (SAST/DAST), compliance с IMO MSC.232(82).

Интеграция с общей архитектурой

- С Разделом Активного Мониторинга: дополняет OT Cyber Sensor навигационными аномалиями.

- С Red Zone: расширяет «Навигация & GOT» спектральной защитой.

- С Общей Архитектурой: усиливает периметр на RF-уровне, синергия с Zero Trust и Quantum Core.

Этот модуль не только нейтрализует текущие угрозы, но и готовит к будущим, таким как swarm-дроны или квантовые атаки. Рекомендуется пилотный аудит для адаптации под ваше морское судно.

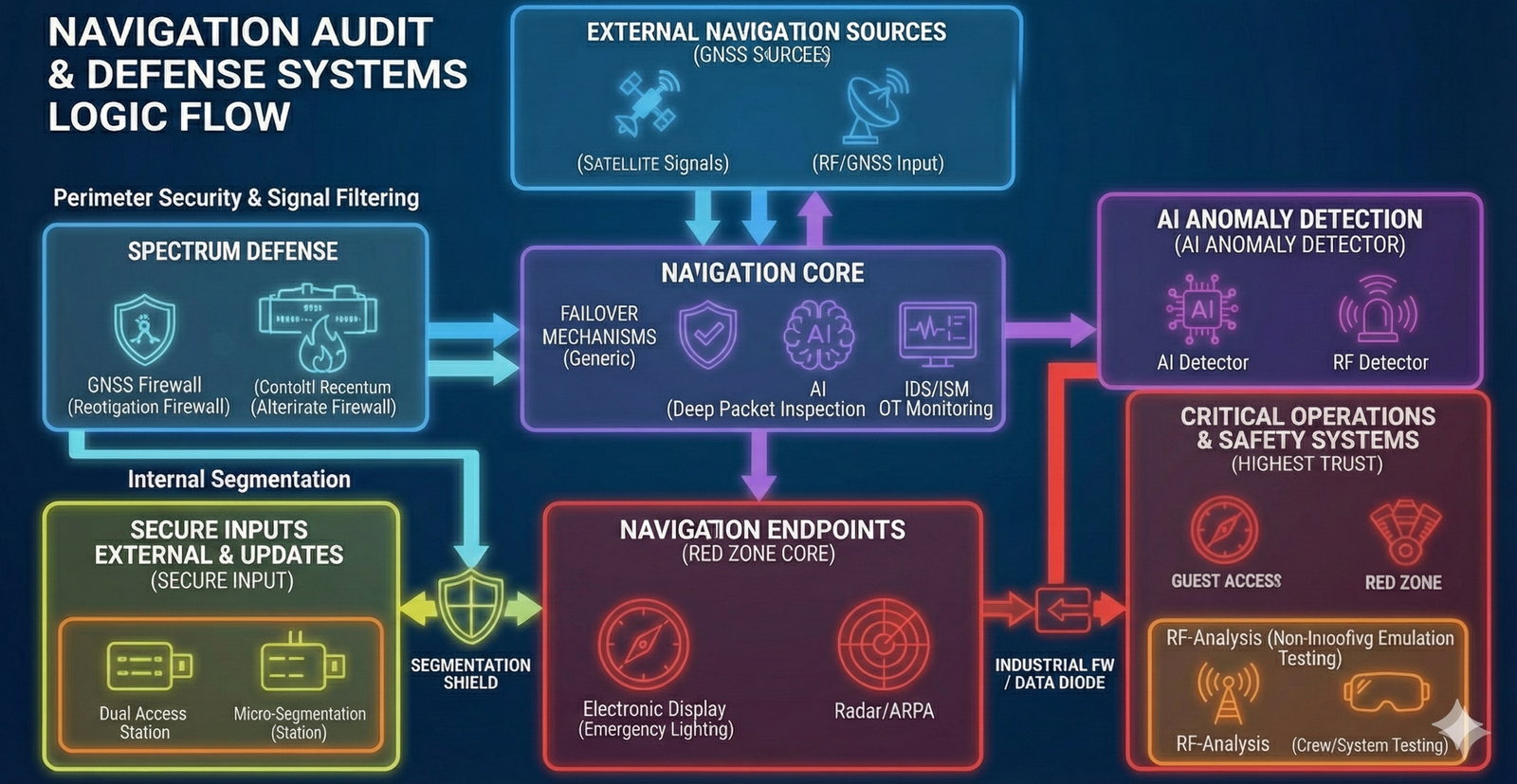

Блок-схема логики работы систем аудита и защиты навигации

1. Внешний уровень: Вход сигналов и данных (RF/GNSS Input)

- Элементы: Спутниковые сигналы GPS/Galileo/GLONASS/BeiDou, радиочастотные интерфейсы (RF Antennas).

- Функция: Получение первичных данных позиционирования и спектра для навигации судна.

- Поток: Входная точка для всех внешних сигналов.

2. Периметр безопасности и фильтрация сигналов

- Элементы: Антенны CRPA (Controlled Reception Pattern Antennas), GNSS Firewall (Навигационный сетевой экран).

- Функция: Физическая и аппаратная фильтрация сигналов для детекции и блокировки спуфинга/jamming, сравнение сигнатур с эталонными.

- Элементы: Инерциальная навигация (IMU/Dead Reckoning), альтернативные источники (eLoran, Quantum-Resistant Timing).

- Функция: Автоматический переход на автономные режимы при обнаружении атаки.

- Особенность: Изоляция от внешних угроз, оповещение AI Anomaly Detection.

3. Центральный уровень: Обработка и мониторинг

- Элементы: NMEA Guards (Deep Protocol Inspection), интеграция с IDS/ISM OT Monitoring.

- Функция: Семантический анализ команд (PGN), маршрутизация данных в ECDIS/радары, детекция аномалий в реальном времени.

- Элементы: ИИ-детектор, киберсенсоры в Red Zone, панели алертов.

- Функция: «Мозг» защиты. Получает данные (логи/аномалии) от периметра и endpoints для анализа в реальном времени, интеграция с Data Diode для unidirectional вывода телеметрии.

4. Внутренняя сегментация: Защита конечных устройств и интерфейсов

Входной контроль: Application Whitelisting / Kernel-Level Protection.

НАПРАВЛЕНИЕ А: Навигационные endpoints (Red Zone Core)

- Системы: ECDIS (Electronic Chart Display), радары (X/S-band), ARPA.

- Статус: Изоляция legacy ОС, блокировка неавторизованного кода, EDR для мониторинга.

НАПРАВЛЕНИЕ Б: Внешние носители и обновления (Secure Input)

- Системы: Физический шлюз для ENC-карт, прошивок.

- Механизм: Многослойное сканирование (AV/ML, крипто-верификация).

- Системы: SDN для изоляции подсистем, предотвращение lateral movement.

5. Критическая инфраструктура: Аудит и верификация (Audit Layer)

НАПРАВЛЕНИЕ В: «Аудитная» зона (Non-Intrusive Testing)

Критический барьер: Экранированные среды / Симуляторы (Isolated Test Environments).

Принцип: Неинвазивные методы, исключающие риск потери управления. Данные аудита выходят для анализа, но не влияют на live-системы.

- Системы: RF-Analysis (эмуляция спуфинга), Bridge Segmentation Verification, ECDIS Integrity Check.

- Статус: Полная проверка на компрометацию.

- Системы: VR-симуляции атак, Memory Forensics (Volatility).

- Функция: Тестирование реакции экипажа и систем, compliance с IMO/SOLAS.