Αντιμετώπιση Περιστατικών

Αντιμετώπιση Περιστατικών & Λειτουργίες Κέντρου Ασφάλειας

Ενημερωτική σημείωση: Οι πληροφορίες που ακολουθούν παρέχονται αποκλειστικά για ενημερωτικούς σκοπούς. Βοηθούν τον πελάτη να κατανοήσει καλύτερα διαθέσιμες προσεγγίσεις και τεχνολογίες για την αντιμετώπιση κυβερνοπεριστατικών, ώστε να επιλέξει κατάλληλες λύσεις για την προστασία του πλοίου.

Σημαντική επισήμανση: Η παρούσα ενότητα περιγράφει το υψηλότερο επίπεδο προστασίας με χρήση σύγχρονων τεχνολογιών για περιβάλλοντα αυξημένου κινδύνου (π.χ. υψηλού προφίλ ιδιοκτήτες ή πλοία σε περιοχές έντασης). Στην πράξη, αξιολογούμε τις απειλές ανά πελάτη και επιλέγουμε τη βέλτιστη λύση — από βασικά μέτρα (αυτοματοποιημένη παρακολούθηση + βασικό σχέδιο απόκρισης) έως πλήρη υλοποίηση — ώστε να αποφεύγονται περιττά κόστη, διατηρώντας παράλληλα αξιόπιστη ασφάλεια.

Επισκόπηση ενότητας

Η ενότητα «Αντιμετώπιση Περιστατικών» αποτελεί ενεργό μέρος της κυβερνοάμυνας του πλοίου. Παρέχει συνεχή εποπτεία και ταχεία δράση όταν προκύπτουν απειλές. Το Κέντρο Ασφάλειας λειτουργεί 24/7, συνδυάζοντας ανθρώπινη εμπειρογνωμοσύνη με αυτοματοποίηση βασισμένη σε AI για άμεσο εντοπισμό και αποκατάσταση.

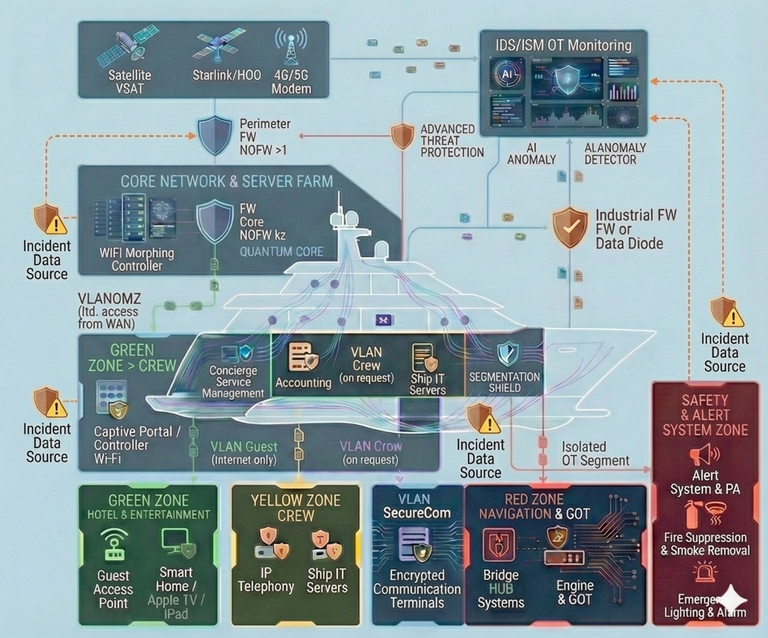

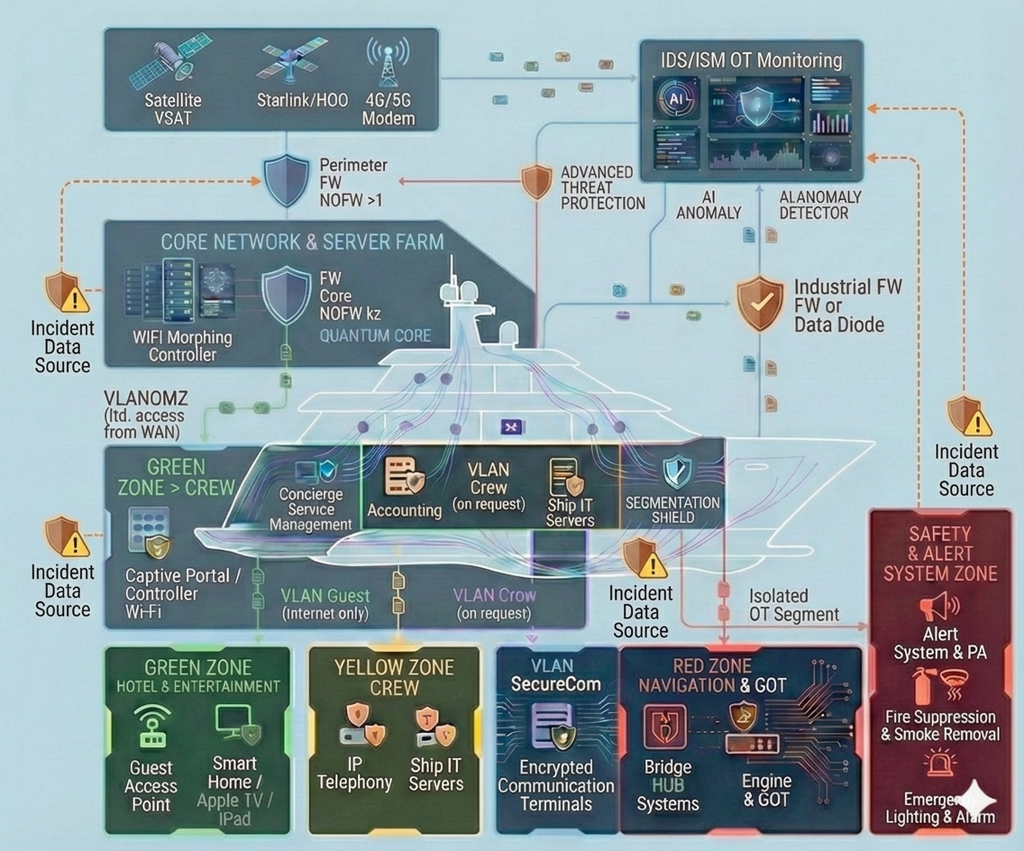

Σε ναυτιλιακά περιβάλλοντα—όπου η συνδεσιμότητα μπορεί να είναι διακεκομμένη και οι λειτουργίες συχνά αυτόνομες—η ενότητα ακολουθεί την προσέγγιση «Detect, Respond, Recover» ώστε να ελαχιστοποιεί την επιχειρησιακή διακοπή. Αναλύει τηλεμετρία από όλες τις ζώνες (Red, Yellow, Green), προβλέπει αναδυόμενα ζητήματα και περιορίζει αυτόματα τις απειλές. Διασυνδέεται με AI-based anomaly detection, το Quantum Core (μετα-κβαντική ανθεκτικότητα) και εξωτερικό threat intelligence, ενισχύοντας την αντοχή έναντι εξελισσόμενων κινδύνων όπως zero-days ή συντονισμένες επιθέσεις στη ναυτιλία/πλοήγηση.

1. Παρακολούθηση και ανίχνευση 24/7

Το SOC λειτουργεί ως κεντρικός κόμβος, ενοποιώντας onboard αισθητήρες με εξωτερικές υπηρεσίες για ενιαία επιχειρησιακή εικόνα.

- AI-assisted threat hunting: Συνεχής ανάλυση logs από IDS/ISM, OT Cyber Sensors και ναυτιλιακές πηγές. Τα μοντέλα ML εντοπίζουν ανώμαλα μοτίβα (π.χ. ασυνήθιστες ανταλλαγές NMEA ή RF ανωμαλίες) και εκτιμούν κίνδυνο με βάση τα ιστορικά baselines του πλοίου.

- Ειδοποιήσεις σε πραγματικό χρόνο: Αυτοματοποιημένα, rule-based alerts (π.χ. SIEM όπως Splunk) και συμπεριφορική ανάλυση. Σε ανίχνευση (π.χ. παραποίηση σημάτων GPS), άμεση ειδοποίηση προς το πλήρωμα μέσω ασφαλών καναλιών (VLAN SecureCom) και προς εξωτερικό SOC για τα επόμενα βήματα.

- Ενσωμάτωση threat intelligence: Αυτόματη συλλογή δεδομένων απειλών (π.χ. MITRE ATT&CK και εξειδικευμένες πηγές), με AI-driven ανάλυση για πρόβλεψη πιθανών διαδρομών επίθεσης.

- Ασφαλής, μετα-κβαντικά ανθεκτική επικοινωνία: Όλες οι ειδοποιήσεις προστατεύονται με κβαντικά ανθεκτικούς αλγορίθμους (CRYSTALS-Kyber), μειώνοντας τον κίνδυνο υποκλοπής ακόμη και σε ανοιχτή θάλασσα.

2. Ταχεία δράση και περιορισμός

Μόλις εντοπιστεί ζήτημα, ενεργοποιούνται αυτοματοποιημένες και διαδικασίες από το πλήρωμα για μείωση της επίδρασης.

- Αυτοματοποιημένα playbooks απόκρισης: SOAR-driven runbooks—π.χ. απομόνωση επηρεασμένης ζώνης (SDN switches μπλοκάρουν traffic), μετάβαση σε εφεδρικές λειτουργίες (inertial navigation), ή απομόνωση endpoints μέσω EDR.

- Πολυεπίπεδη κλιμάκωση: Επίπεδο 1 (αυτοματοποιημένο, < 1 λεπτό) — αποκλεισμός IP/processes· Επίπεδο 2 (πλήρωμα, < 5 λεπτά) — χειροκίνητη επιβεβαίωση· Επίπεδο 3 (εξωτερικό SOC, < 15 λεπτά) — απομακρυσμένη ανάλυση μέσω VLAN OMZ.

- Έλεγχοι insider threat: Αυτόματος έλεγχος ενεργειών πληρώματος μέσω συσχέτισης access events (από το module Access Control) με ανωμαλίες, με δυνατότητα προσωρινού “lock” βιομετρικών παραγόντων.

- Κυβερνο-φυσικές ενέργειες απόκρισης: Για συμβάντα στη γέφυρα (π.χ. spoofing), διασύνδεση με autopilot safe mode, στοχευμένες ειδοποιήσεις (όπου απαιτείται) και ενεργοποίηση μέτρων drone defense.

3. Ανάκαμψη και αποτίμηση περιστατικού

Έμφαση στην ταχεία επαναφορά λειτουργίας και στην αξιοποίηση των “lessons learned”.

- Αυτοματοποιημένη ανάκαμψη: Επαναφορά από απομονωμένα backups (ασφαλισμένα στο Quantum Core με immutable records), με έλεγχο ακεραιότητας (hash checks) πριν την επανένταξη.

- Εργαλεία digital forensics: Εργαλεία όπως Volatility για ανάλυση μνήμης και forensics (συμπεριλαμβανομένου ECDIS), με ασφαλή διατήρηση αποδεικτικών.

- Αποθετήριο lessons learned: AI-assisted ανάλυση για ενημέρωση κανόνων και μοντέλων, με περιοδικές αναφορές προς τον ιδιοκτήτη.

- Αναφορές συμμόρφωσης: Αυτοματοποιημένη τεκμηρίωση ευθυγραμμισμένη με IMO MSC.428(98) και απαιτήσεις GDPR, με καταγραφή ενεργειών.

4. Λογισμικά μέτρα αποτροπής μη εξουσιοδοτημένης πρόσβασης

Η ενότητα ενισχύει την απόκριση αποτρέποντας κλιμάκωση μέσω λογισμικών φραγμών και ενσωματώνεται με τα control layers για προληπτικές ενέργειες.

- RBAC/ABAC στο πλαίσιο περιστατικών: Προσωρινοί ρόλοι για responders (π.χ. “Incident Specialist”) και attributes (π.χ. πρόσβαση μόνο με ενεργό συναγερμό).

- MFA και SSO για SOC εργαλεία: Υποχρεωτικό MFA για SIEM/SOAR consoles, με ανάκληση sessions σε περίπτωση υποψίας.

- Κρυπτογράφηση δεδομένων και διαχείριση κλειδιών: Δεδομένα περιστατικών με AES-256 και μετα-κβαντική κρυπτογραφία· κλειδιά σε HSM του Quantum Core με προγραμματισμένη περιστροφή.

- WAF και EDR σε λειτουργία δράσης: Αυτοματοποιημένη απομόνωση μέσω EDR και δυναμική ενημέρωση WAF rules βάσει threat intelligence.

- Καταγραφή και SIEM ενσωμάτωση: Immutable logs και AI-driven ανάλυση για root-cause investigation.

5. Εξειδικευμένη επαλήθευση: «Ασκήσεις Αντιμετώπισης Περιστατικών»

Ολοκληρωμένες ασκήσεις ετοιμότητας διενεργούνται ανά τρίμηνο.

- Tabletop ασκήσεις: Προσομοίωση σεναρίων (π.χ. ransomware σε ECDIS) με πλήρωμα και εξωτερικό SOC για εξάσκηση των πλάνων.

- Πρακτικές ασκήσεις: Ελεγχόμενες επιθέσεις (π.χ. Red Team προσομοίωση spoofing) σε λιμάνι, με μέτρηση χρόνου και αποτελεσματικότητας περιορισμού.

- After-action review: Εντοπισμός κενών και ενημέρωση μοντέλων ML και κανόνων ανίχνευσης.

- Έλεγχος συμμόρφωσης: Αξιολόγηση έναντι NIST SP 800-61 και ναυτιλιακών απαιτήσεων.

- Έλεγχος toolchain: Προσομοιωμένες επιθέσεις στα συστήματα απόκρισης (π.χ. DDoS στο SIEM), καθώς και SAST/DAST για διασφάλιση ποιότητας αυτοματισμών και ελέγχων.

Ενσωμάτωση στο συνολικό σύστημα

- Διασύνδεση με AI anomaly detection: ανταλλαγή τηλεμετρίας περιστατικών για ενεργοποίηση ενεργειών και συνεχή βελτίωση ανίχνευσης.

- Διασύνδεση με Data Diode: μονόδρομη εξαγωγή δεδομένων διερεύνησης προς εξωτερικό SOC χωρίς διαδρομή εισόδου για συμβιβασμό.

- Διασύνδεση με Quantum Core: προστασία επικοινωνιών και κλειδιών έναντι κβαντικών απειλών.

- Διασύνδεση με Navigation και Access Control: αυτοματοποιημένες ενέργειες περιορισμού στη γέφυρα και περιορισμοί πρόσβασης κατά τη διάρκεια περιστατικών.

Η ενότητα αυτή καθιστά τις απειλές διαχειρίσιμες, προσφέροντας όχι μόνο απόκριση αλλά και συνεχή βελτίωση άμυνας. Προτείνουμε μια αρχική άσκηση για προσαρμογή των ροών στο δικό σας πλοίο.

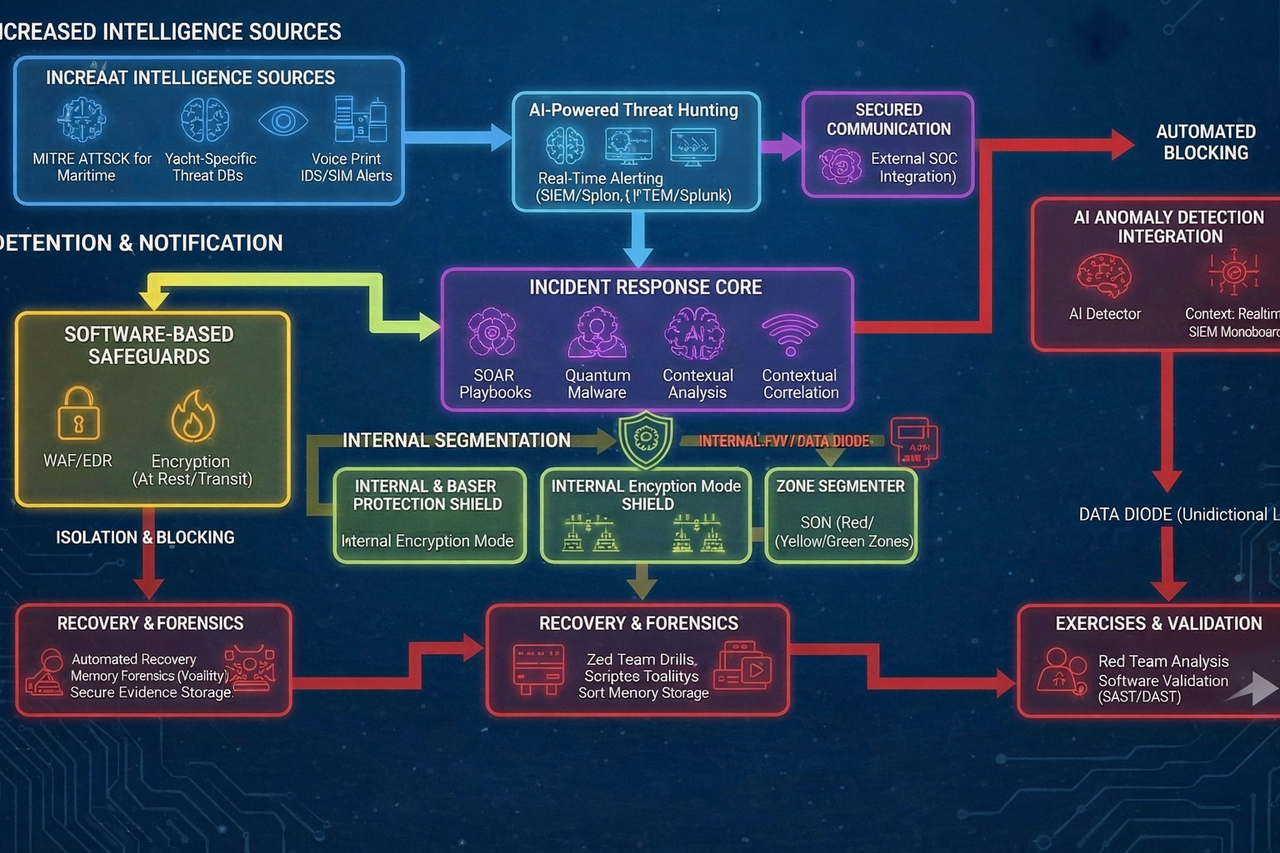

Διάγραμμα Ροής της Λογικής Λειτουργίας Συστημάτων Αντιμετώπισης Περιστατικών

1. Εξωτερικό επίπεδο: Ανίχνευση απειλών και είσοδος σημάτων

- Στοιχεία: Δεδομένα από εξωτερικές πηγές (π.χ. MITRE ATT&CK προσαρμοσμένο στο ναυτιλιακό περιβάλλον, εξειδικευμένες βάσεις απειλών για yachts), καθώς και ειδοποιήσεις από συστήματα του πλοίου (IDS/ISM).

- Λειτουργία: Συλλογή πρωτογενών σημάτων απειλών και ανωμαλιών για ανάλυση.

- Ροή: Σημείο εισόδου για όλα τα εξωτερικά και εσωτερικά σήματα συναγερμού.

2. Περίμετρος ασφάλειας και αρχική απόκριση

- Στοιχεία: Ανίχνευση απειλών με υποστήριξη AI (μοντέλα ML, π.χ. PyTorch-based), ειδοποιήσεις σε πραγματικό χρόνο (SIEM, π.χ. Splunk).

- Λειτουργία: Ταχεία αναγνώριση συμβάντων (π.χ. παραποίηση σημάτων GPS) και αποστολή ειδοποιήσεων μέσω ασφαλών καναλιών (VLAN SecureCom).

- Στοιχεία: Κρυπτογράφηση με ανθεκτικότητα έναντι κβαντικών απειλών (CRYSTALS-Kyber), διασύνδεση με εξωτερικό Κέντρο Ασφάλειας (SOC).

- Λειτουργία: Αυτόματη αρχική απομόνωση/δέσμευση όταν υπάρχει υποψία, ειδοποίηση των AI workflows για τα επόμενα βήματα.

- Ιδιαιτερότητα: Απομόνωση από εξωτερικές επιθέσεις, συμπεριλαμβανομένων προσπαθειών υποκλοπής σε ανοικτή θάλασσα.

3. Κεντρικό επίπεδο: Ανάλυση και συντονισμός

- Στοιχεία: Αυτοματοποιημένα playbooks (SOAR), κλιμακωτή κλιμάκωση (Επίπεδα 1–3: αυτοματοποιημένο, πλήρωμα, εξωτερικό SOC).

- Λειτουργία: Ανάλυση σημάτων (συσχέτιση με δεδομένα πρόσβασης), δρομολόγηση ενεργειών και άμεση παύση απειλών σε πραγματικό χρόνο (π.χ. απομόνωση ζωνών μέσω SDN).

- Στοιχεία: AI detector, αισθητήρες στις ζώνες, πίνακες SIEM.

- Λειτουργία: Κεντρικός «εγκέφαλος» για ανάλυση σε πραγματικό χρόνο, διασύνδεση με Data Diode για μονόδρομη μεταφορά πληροφοριών.

4. Εσωτερική τμηματοποίηση: Προστασία επιπέδων και διαδικασιών

Έλεγχος εισόδου: Έλεγχος πρόσβασης βάσει ρόλων (RBAC/ABAC) / Κρυπτογράφηση.

ΚΑΤΕΥΘΥΝΣΗ Α: Λογισμικές και αυτοματοποιημένες ενέργειες (Λογισμικά επίπεδα)

- Συστήματα: MFA, SSO, WAF, EDR.

- Κατάσταση: Απομόνωση πρόσβασης σε assets (servers, βάσεις, βιομηχανικές συσκευές), αυτόματος περιορισμός διεργασιών.

ΚΑΤΕΥΘΥΝΣΗ Β: Προστασία από εσωτερικές και κυβερνο-φυσικές απειλές (Εσωτερικά & φυσικά επίπεδα)

- Συστήματα: Έλεγχος ενεργειών πληρώματος, προσωρινό «κλείδωμα» βιομετρικών.

- Επιπλέον: Απόκριση σε κυβερνο-φυσικές απειλές (autopilot safe mode, drone defense).

- Συστήματα: SDN για απομόνωση Red/Yellow/Green ζωνών και αποτροπή διάδοσης απειλών.

5. Κρίσιμη υποδομή: Ανάκαμψη και επαλήθευση

ΚΑΤΕΥΘΥΝΣΗ Γ: «Ζώνη ανάκαμψης & ασκήσεων» (Μη παρεμβατική επαλήθευση)

Κρίσιμο φράγμα: Απομονωμένα περιβάλλοντα για ασκήσεις / προσομοιωτές (isolated test environments).

Αρχή: Ασφαλείς μέθοδοι που δεν επηρεάζουν τη λειτουργία του πλοίου. Τα δεδομένα των ασκήσεων εξάγονται για ανάλυση, χωρίς να αγγίζουν τα live συστήματα.

- Συστήματα: Αυτοματοποιημένες διαδικασίες ανάκαμψης, εργαλεία διερεύνησης (Volatility για ανάλυση μνήμης, ασφαλής αποθήκευση αποδεικτικών στοιχείων).

- Κατάσταση: Πλήρης ανάκαμψη με έλεγχο ακεραιότητας.

- Συστήματα: Θεωρητικές και πρακτικές ασκήσεις (προσομοίωση επιθέσεων Red Team), αποτίμηση μετά την άσκηση, έλεγχοι λογισμικού (SAST/DAST).

- Λειτουργία: Εκπαίδευση πληρώματος και συστημάτων, ευθυγράμμιση με πρότυπα (NIST SP 800-61, IMO), και βελτίωση ετοιμότητας.