Έλεγχος Πρόσβασης

Έλεγχος Πρόσβασης & Διασφάλιση Ταυτότητας (Access Control & Identity Assurance)

Ενημερωτική σημείωση: Οι πληροφορίες που ακολουθούν παρέχονται αποκλειστικά για ενημερωτικούς σκοπούς, ώστε να προσφέρουν στον πελάτη μια ολοκληρωμένη εικόνα των διαθέσιμων μέτρων και τεχνολογιών προστασίας πρόσβασης, υποστηρίζοντας την τεκμηριωμένη επιλογή βέλτιστων λύσεων για την ασφάλεια του πλοίου.

Σημαντική επισήμανση: Η ενότητα που περιγράφεται παρακάτω αντιστοιχεί στο μέγιστο εφικτό επίπεδο προστασίας, ενσωματώνοντας προηγμένες τεχνολογίες για σενάρια υπέρτατου κινδύνου (π.χ. υψηλού προφίλ ιδιοκτήτες ή πλοία σε ζώνες γεωπολιτικής έντασης). Στην πράξη, για κάθε πελάτη πραγματοποιείται εξατομικευμένη αξιολόγηση απειλών και επιλέγεται η βέλτιστη λύση — από ένα βασικό σύνολο μέτρων (βιομετρικά + RBAC) έως πλήρη ανάπτυξη — ώστε να αποφεύγεται η υπερβολική υλοποίηση και να βελτιστοποιείται το κόστος χωρίς συμβιβασμό στην ασφάλεια.

Επισκόπηση Ενότητας

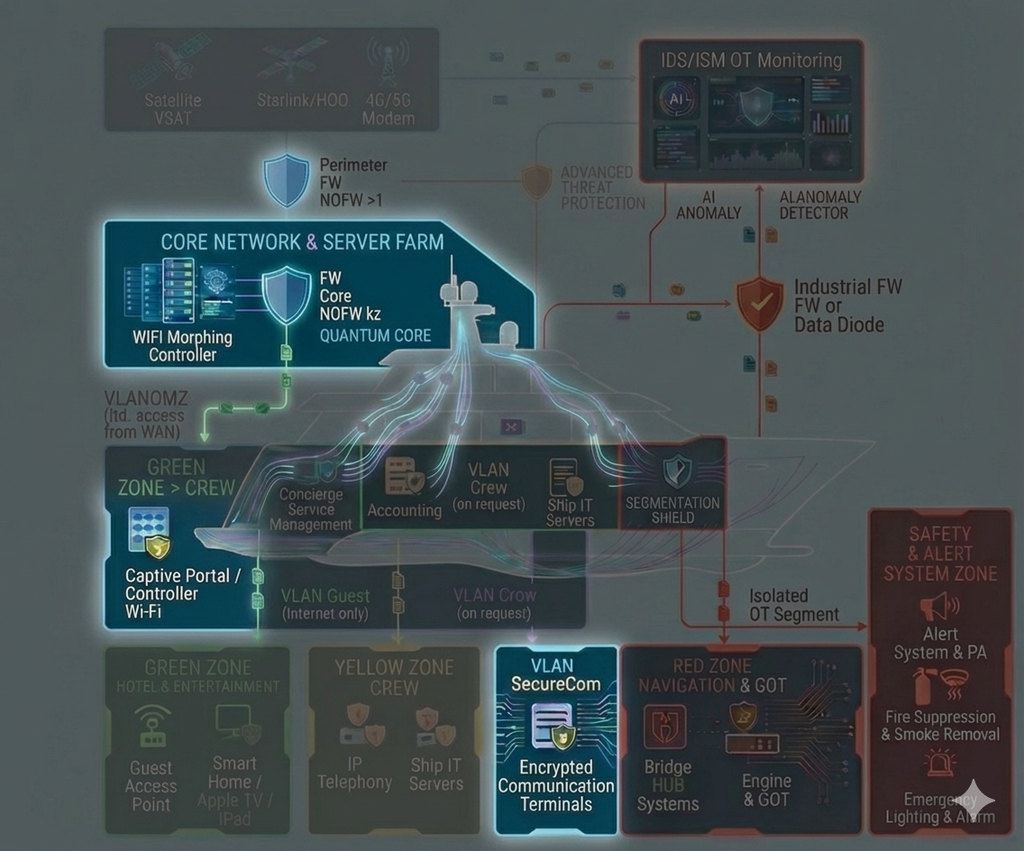

Η ενότητα «Έλεγχος Πρόσβασης & Ταυτοποίηση» αποτελεί βασικό στοιχείο της αρχιτεκτονικής Zero Trust στις Κόκκινες, Κίτρινες και Πράσινες ζώνες του πλοίου. Καταργεί πλήρως την έννοια του «έμπιστου δικτύου» και εφαρμόζει την αρχή «Never Trust — Always Verify» σε όλα τα επίπεδα: λογικό, βιομετρικό, φυσικό και λογισμικό.

Το σύστημα βασίζεται σε συνεχή αυθεντικοποίηση και μικρο-τμηματοποίηση, όπου κάθε αίτημα πρόσβασης — είτε αφορά είσοδο σε server room, σύνδεση σε ECDIS ή εκτέλεση κρίσιμης εφαρμογής — περνά πολυπαραγοντική επαλήθευση σε πραγματικό χρόνο. Η ενότητα διασυνδέεται με AI Anomaly Detection και Quantum Core, προσφέροντας μετα-κβαντική ανθεκτικότητα κρυπτογραφίας και συμπεριφορική ανάλυση για προληπτικό αποκλεισμό Insider Threat και συμβιβασμού διαπιστευτηρίων.

1. Λογικός έλεγχος πρόσβασης (Zero Trust Access Fabric)

Υλοποίηση πλήρους μοντέλου Zero Trust με δυναμικές πολιτικές πρόσβασης.

- Continuous Session Validation: Κάθε συνεδρία (τοπική ή απομακρυσμένη) επανα-επαληθεύεται κάθε 60–300 δευτερόλεπτα με βάση το context: γεωεντοπισμός του πλοίου, ώρα, τύπος συσκευής, συμπεριφορικό προφίλ χρήστη και τρέχον risk score (υπολογίζεται από AI).

- Policy Enforcement Point (PEP): Κατανεμημένα σημεία επιβολής πολιτικών σε όλο το stack — από controllers Wi-Fi Morphing και SDN switches έως ελέγχους virtualization σε επίπεδο hypervisor και kernel-level προστασία στα workstations.

- Just-in-Time Access: Η πρόσβαση στη Red Zone παρέχεται μόνο για το ελάχιστα απαραίτητο χρονικό παράθυρο (από 5 λεπτά έως 2 ώρες) και μόνο μετά από ρητή έγκριση δύο εξουσιοδοτημένων προσώπων (Captain + Senior Security Officer ή Owner + CISO).

- Quantum-Resistant Authentication Protocols: Χρήση μετα-κβαντικών αλγορίθμων (CRYSTALS-Kyber, CRYSTALS-Dilithium) για όλες τις συνεδρίες, συμπεριλαμβανομένης της απομακρυσμένης πρόσβασης μέσω VLAN OMZ και SecureCom.

2. Πολυεπίπεδη βιομετρική αυθεντικοποίηση (Multi-Modal Biometrics)

Κατάργηση των passwords ως κύριου παράγοντα. Τα passwords απαγορεύονται για όλα τα συστήματα πάνω από τη Green Zone.

- Σαρωτές φλεβών παλάμης (Fujitsu PalmSecure) — εξαιρετικά υψηλή ακρίβεια, εξαιρετικά δύσκολη παραποίηση (αναγνώριση υποδόριου αγγειακού μοτίβου).

- 3D κάμερες με υπέρυθρο φωτισμό και liveness detection — αποτρέπουν επιθέσεις με φωτο/βίντεο και spoofing με μάσκες σιλικόνης.

- Συνεχής ανάλυση συμπεριφοράς: δυναμική πληκτρολόγησης, μοτίβα ποντικιού/trackpad, γωνία κλίσης συσκευής, ανάλυση βάδισης (μέσω αισθητήρων ενσωματωμένων σε δάπεδα καμπινών και γέφυρας).

- Φωνητική βιομετρία για κρίσιμες εντολές (π.χ. επιβεβαίωση αλλαγής πορείας ή πρόσβασης στο server room).

- Μοριακό στρώμα αισθητήρων σε πόρτες και τερματικά που ανιχνεύει ίχνη DNA από την επαφή με το δέρμα (επίπεδο διασφάλισης για VIP).

Fail-safe λειτουργία: Σε οποιαδήποτε αμφιβολία στη βιομετρική επαλήθευση — άμεσος αποκλεισμός πρόσβασης και μετάβαση συστημάτων της Red Zone σε αυτόνομη λειτουργία με ενεργοποίηση φυσικών κλειδαριών.

3. Φυσική ασφάλεια server rooms και κρίσιμων χώρων (Physical Security Perimeter)

Τα server rooms, η γέφυρα, το μηχανοστάσιο και οι χώροι του Quantum Core προστατεύονται με προδιαγραφές που υπερβαίνουν τις απαιτήσεις τραπεζικών θησαυροφυλακίων.

- Mantraps δύο θυρών με έλεγχο βάρους και ανίχνευση μετάλλων/εκρηκτικών.

- Βιομετρική πύλη: είσοδος μόνο μετά από δύο βιομετρικά στάδια με διαφορετικές modalities (φλέβα παλάμης + πρόσωπο).

- Τοίχοι server room: σύνθετες (composite) πλάκες με πυρήνα Kevlar και ενσωματωμένους αισθητήρες δόνησης.

- Σεισμικοί και ακουστικοί αισθητήρες + εσωτερικά laser grids.

- Αυτόνομη τροφοδοσία (72+ ώρες) και σύστημα κατάσβεσης Novec 1230 με vacuum απομάκρυνση οξυγόνου.

- Το σύστημα αποτρέπει δεύτερο άτομο να εισέλθει «κολλητά» πίσω από το πρώτο.

- Μοναδική διέλευση: μετά την είσοδο, τα βιομετρικά «κλειδώνουν» για 30–180 δευτερόλεπτα.

- Εξωτερικοί RF ανιχνευτές και kinetic interceptors για προστασία από drones αναγνώρισης που επιχειρούν να «σαρώσουν» προστατευμένους χώρους μέσω φινιστρινιών ή της κατασκευής του καταστρώματος.

4. Λογισμικά μέτρα προστασίας από μη εξουσιοδοτημένη πρόσβαση (Software-Based Access Safeguards)

Η ενότητα αυτή εστιάζει σε λογισμικούς μηχανισμούς που αποτρέπουν μη εξουσιοδοτημένη πρόσβαση στην πληροφοριακή και υπολογιστική υποδομή του πλοίου, συμπεριλαμβανομένων servers, βάσεων δεδομένων, ναυτιλιακών συστημάτων και OT συσκευών. Η προστασία βασίζεται στις αρχές Least Privilege και Defense-in-Depth, διασυνδεόμενη με τη συνολική αρχιτεκτονική για παρακολούθηση και αυτοματοποιημένη απόκριση.

- Δυναμική ανάθεση ρόλων (π.χ. «Captain» — πλήρης πρόσβαση στη γέφυρα· «Crew» — περιορισμός στη Green Zone). Το ABAC προσθέτει attributes (ώρα, κατάσταση συναγερμού) για συμφραζόμενη επιβολή (π.χ. πρόσβαση στο ECDIS μπλοκάρεται όταν το πλοίο είναι δεμένο, χωρίς έγκριση ιδιοκτήτη).

- Υλοποίηση μέσω κεντρικού Identity Provider (IdP), συμβατού με SAML/OAuth 2.0 και ενσωματωμένου σε Active Directory ή ισοδύναμες ναυτιλιακές λύσεις.

- Υποχρεωτικό MFA για όλα τα λογισμικά interfaces (π.χ. dashboards παρακολούθησης, SSH πρόσβαση σε servers) με hardware tokens (YubiKey) ή push approvals σε προστατευμένες συσκευές.

- Το SSO επιτρέπει seamless μετάβαση μεταξύ συστημάτων χωρίς επαναλαμβανόμενη σύνδεση, με ανάκληση συνεδριών όταν εντοπιστούν ανωμαλίες (π.χ. μέσω ενσωμάτωσης IDS/ISM).

- Όλα τα δεδομένα σε αποθήκευση (SSD/HDD servers, βάσεις δεδομένων VDR) κρυπτογραφούνται με AES-256 και μετα-κβαντικούς αλγορίθμους. Τα κλειδιά διαχειρίζονται μέσω Hardware Security Module (HSM) στο Quantum Core, με αυτόματη περιστροφή κάθε 90 ημέρες.

- Η κίνηση μεταξύ υποδομών (π.χ. από ραντάρ προς ECDIS) προστατεύεται με TLS 1.3 και forward secrecy, αποτρέποντας MITM επιθέσεις.

- Web Application Firewall (WAF) για interfaces (π.χ. portal concierge) με κανόνες κατά SQL injection, XSS και API abuse.

- EDR (Endpoint Detection & Response) σε όλους τους υπολογιστικούς κόμβους, συμπεριλαμβανομένων legacy συστημάτων (π.χ. Windows Embedded στη γέφυρα), με καραντίνα ύποπτων διεργασιών και AI-assisted threat hunting.

- Πλήρης καταγραφή όλων των access events (syslog, auditd) σε κεντρικό SIEM, διασυνδεδεμένο με OT monitoring. Τα logs αποθηκεύονται σε αμετάβλητη (immutable) μορφή τύπου “blockchain-like” για αποτροπή αλλοίωσης.

- Αυτοματοποιημένα alerts για μη εξουσιοδοτημένες προσπάθειες (π.χ. SSH brute-force), με αποκλεισμό IP/συσκευής και ειδοποίηση CISO.

5. Εξειδικευμένος έλεγχος: «Zero Trust Verification Trials»

Ο ολοκληρωμένος έλεγχος πρόσβασης διενεργείται ετησίως και μετά από κάθε περιστατικό.

- Red Team Physical Penetration: Απόπειρες φυσικής παραβίασης με κοινωνική μηχανική, πλαστά βιομετρικά, drones κ.λπ.

- Biometric Spoof Testing: Δοκιμές έναντι γνωστών μεθόδων παραποίησης (3D-εκτύπωση φλεβών, deepfake video, μάσκες σιλικόνης, σύνθεση φωνής).

- Zero Trust Policy Audit: Αυτοματοποιημένη επαλήθευση του 100% των πολιτικών πρόσβασης με προσομοίωση επιθέσεων (Golden Ticket, Pass-the-Hash, privilege escalation).

- Insider Threat Simulation: Μοντελοποίηση ενεργειών μέλους πληρώματος με νόμιμη πρόσβαση που επιχειρεί υπέρβαση δικαιωμάτων.

- Software Safeguards Validation: Έλεγχος λογισμικών μηχανισμών — προσομοίωση επιθέσεων σε RBAC/ABAC, MFA bypass, κρυπτογράφηση και logging, συμπεριλαμβανομένης ανάλυσης ευπαθειών (SAST/DAST) και συμμόρφωσης με πρότυπα κυβερνοασφάλειας του IMO.

Ενσωμάτωση στη συνολική αρχιτεκτονική

- Διασύνδεση με AI Anomaly Detection: όλα τα γεγονότα πρόσβασης (επιτυχημένα και αποτυχημένα) μεταδίδονται σε πραγματικό χρόνο για συσχέτιση με ανωμαλίες δικτύου και πλοήγησης.

- Διασύνδεση με Data Diode: τα logs φυσικής και λογικής πρόσβασης εξάγονται μονόδρομα για ανάλυση, χωρίς δυνατότητα αντίστροφης ροής.

- Διασύνδεση με Quantum Core: μετα-κβαντική προστασία όλων των κλειδιών και πιστοποιητικών ταυτοποίησης.

- Διασύνδεση με τη ναυτιλιακή ενότητα: η πρόσβαση στη γέφυρα και στο ECDIS απαιτεί όχι μόνο βιομετρικά, αλλά και συμφραζόμενη επαλήθευση (το πλοίο δεν είναι δεμένο/σε λιμάνι και δεν υπάρχουν ενεργοί συναγερμοί).

Η ενότητα αυτή μετατρέπει τον έλεγχο πρόσβασης από «σημείο εισόδου» σε ενεργό αμυντικό επίπεδο, που ανιχνεύει και εξουδετερώνει την απειλή πριν ακόμη εκδηλωθεί.

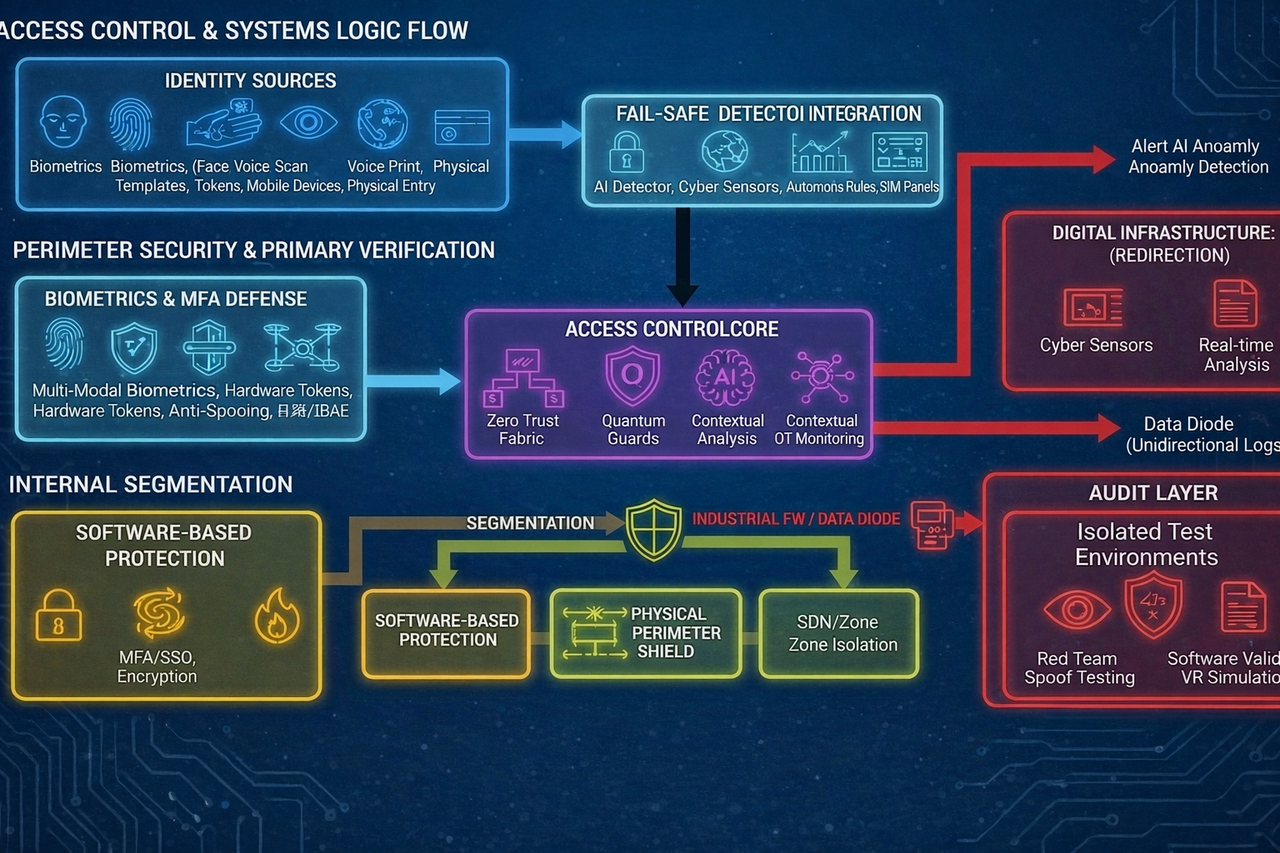

Διάγραμμα Ροής της Λογικής Λειτουργίας Συστημάτων Ελέγχου Πρόσβασης

1. Εξωτερικό επίπεδο: Αιτήματα πρόσβασης & είσοδος ταυτότητας (Access Requests & Identity Input)

- Στοιχεία: Βιομετρικά δεδομένα (πρόσωπο, φλέβες παλάμης, φωνή, συμπεριφορά), συσκευές (tokens YubiKey, κινητές συσκευές), φυσικά σημεία εισόδου (πόρτες, τερματικά).

- Λειτουργία: Λήψη πρωτογενών αιτημάτων πρόσβασης σε συστήματα, χώρους ή δεδομένα του πλοίου.

- Ροή: Σημείο εισόδου για όλα τα σήματα αυθεντικοποίησης.

2. Περίμετρος ασφάλειας και πρωτογενής επαλήθευση

- Στοιχεία: Πολυτροπικά βιομετρικά (Palm Vein, 3D Facial, Behavioral Analysis, Voice Print, DNA-Touch), MFA με υλικούς (hardware) tokens.

- Λειτουργία: Φυσικό και λογισμικό φιλτράρισμα αιτημάτων για ανίχνευση/αποκλεισμό παραποιήσεων (anti-spoofing), έλεγχο liveness και συμφραζομένων (context).

- Στοιχεία: Αυτόματος αποκλεισμός όταν υπάρχουν αμφιβολίες, μετάβαση σε αυτόνομη λειτουργία της Red Zone.

- Λειτουργία: Αυτόματη άρνηση πρόσβασης σε ανωμαλίες, με ειδοποίηση στο AI Anomaly Detection.

- Ιδιαιτερότητα: Απομόνωση από εξωτερικές απειλές, συμπεριλαμβανομένης της κοινωνικής μηχανικής και των πλαστογραφήσεων.

3. Κεντρικό επίπεδο: Επεξεργασία πολιτικών και παρακολούθηση

- Στοιχεία: Zero Trust Access Fabric (Continuous Session Validation, PEP, Just-in-Time Access), κβαντικά-ανθεκτικά πρωτόκολλα (CRYSTALS-Kyber/Dilithium).

- Λειτουργία: Δυναμική αξιολόγηση πολιτικών (RBAC/ABAC), δρομολόγηση πρόσβασης και ανίχνευση ανωμαλιών βάσει context (γεωεντοπισμός, χρόνος, risk score) σε πραγματικό χρόνο.

- Στοιχεία: Ανιχνευτής AI, κυβερνο-αισθητήρες στις ζώνες, πίνακες SIEM.

- Λειτουργία: Ο «εγκέφαλος» της διασφάλισης ταυτότητας. Συλλέγει δεδομένα (logs/alerts) από την περίμετρο και τα endpoints για ανάλυση σε πραγματικό χρόνο· διασύνδεση με Data Diode για μονόδρομη εξαγωγή logs.

4. Εσωτερική τμηματοποίηση: Προστασία επιπέδων πρόσβασης και διεπαφών

Έλεγχος εισόδου: RBAC/ABAC / Enforcement Κρυπτογράφησης.

ΚΑΤΕΥΘΥΝΣΗ Α: Λογική και λογισμική πρόσβαση (Zero Trust Layers)

- Συστήματα: MFA/SSO, Encryption at Rest/Transit (AES-256 + μετα-κβαντική), WAF/EDR.

- Κατάσταση: Τμηματοποιημένη πρόσβαση σε περιουσιακά στοιχεία υποδομής (servers, αποθετήρια VDR, OT συσκευές), καραντίνα διεργασιών.

ΚΑΤΕΥΘΥΝΣΗ Β: Φυσική & συμφραζόμενη πρόσβαση (Physical & Contextual)

- Συστήματα: Mantraps, πύλες/θυροφράγματα, anti-tailgating, drone defense.

- Επιπλέον: Πολυεπίπεδη προστασία χώρων (αισθητήρες δόνησης, laser grids, αυτόνομη τροφοδοσία).

- Συστήματα: SDN για απομόνωση Green/Yellow/Red ζωνών και αποτροπή lateral movement.

5. Κρίσιμη υποδομή: Έλεγχος και επαλήθευση (Audit Layer)

ΚΑΤΕΥΘΥΝΣΗ Γ: «Ζώνη ελέγχου» (Non-Intrusive Verification)

Κρίσιμο φράγμα: Απομονωμένα περιβάλλοντα δοκιμών / προσομοιωτές (Isolated Test Environments).

Αρχή: Μη παρεμβατικές μέθοδοι που αποκλείουν τον κίνδυνο διαταραχής της πρόσβασης. Τα δεδομένα ελέγχου εξάγονται για ανάλυση, χωρίς να επηρεάζουν τα live συστήματα.

- Συστήματα: Red Team penetration, δοκιμές παραποίησης βιομετρικών, έλεγχος πολιτικών, προσομοίωση insider.

- Κατάσταση: Πλήρης έλεγχος για πιθανή παραβίαση/συμβιβασμό.

- Συστήματα: Επικύρωση λογισμικών δικλείδων (SAST/DAST), έλεγχοι συμμόρφωσης (πρότυπα IMO).

- Λειτουργία: Δοκιμή αντίδρασης συστημάτων και πληρώματος, συμπεριλαμβανομένων προσομοιώσεων επιθέσεων για αξιολόγηση ανθεκτικότητας (resilience).